Data Loss Prevention (DLP) ve světě Exchange: detekce (1. díl)

Základní principy fungování DLP jsou platné pro cloudovou i on-premisou variantu našeho řešení. Jak už to ale v dnešní době bývá, konkrétní možnosti využití jdou v cloudovém světě mnohem rychleji dopředu. Ale o této nadstavbě zase někdy příště a dnes se zaměříme na společný základ.

Co je vlastně přesně to DLP?

DLP je systém pro ochranu před ztrátou dat. Mezi základní schopnosti DLP patří identifikace, monitorování a ochrana dat. A to při použití (data in use), při jejich přenosu (data in motion) a při uložení dat v klidové podobě (data at rest).

DLP v rámci Exchange řešení se zaměřuje primárně na detekci úniku citlivých informací v době odesílání poštovní zprávy. DLP se snaží detekovat přítomnost citlivých informací jak v těle zprávy, tak v přiložených podporovaných přílohách. Jakmile jsou citlivá data zjištěna, aplikuje se akce, kterou určíme. Může se jednat o pouhé upozornění uživatele v podobě Policy Tipu nebo vyloženě zablokování odeslání zprávy například ven z firmy.

Jaké typy informací umí DLP identifikovat?

Vestavěná podpora 80 typů citlivých informací

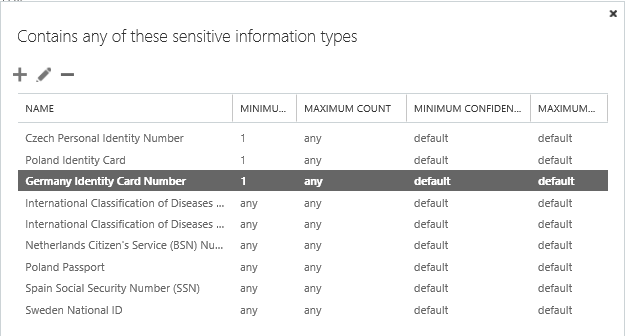

DLP implementace v rámci Exchange nám nabízí přímou podporu sofistikované detekce hned 80 různých typů citlivých informací, jako je například:

-

Číslo platební karty

-

IP adresa

-

Čísla bankovních účtů

-

Rodné číslo

- U.S. Social Security Number (SSN)

Obrázek 1 Příklad přímo podporovaných typů citlivých dat

Sofistikovanost znamená, že za detekcí je schované nejen obyčejné hledání regulárního výrazu, ale i celá řada dalších testů, které mají za úkol minimalizovat riziko false positive. Pojďme si to ukázat na příkladu detekce čísla platební karty. O číslo platební karty se jedná, pokud se číslo skládá ze 16 číslic. To se dá sice snadno popsat regulárním výrazem, ale ono zdaleka ne každé 16místné číslo je číslem platební karty. Pouze pokud toto číslo po průchodu tzv. Luhnovým algoritmem je dělitelné deseti, tak se jedná o platné číslo platební karty. Také víme, že obvykle kromě čísla platební karty, běžně uvádíme velmi blízko v textu také typ karty: Visa nebo MasterCard a platnost karty ve formátu měsíc/rok. A všechny tyto aspekty vestavěné DLP mechanismy zkoumají a umí tak s velmi vysokou přesností určit, zda se opravdu jedná o citlivé údaje, a tedy s tím související riziko úniku těchto dat.

Vlastní DLP politika

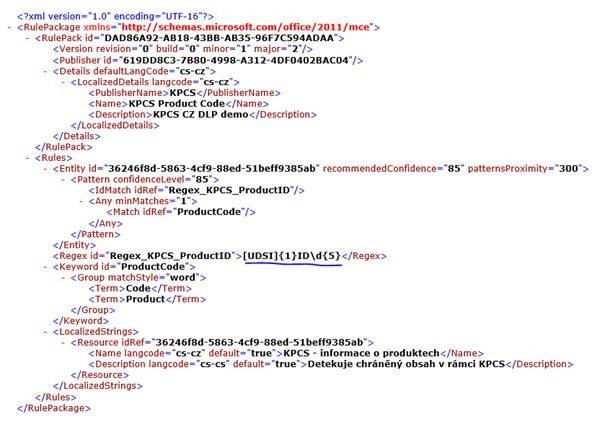

Pokud potřebujeme, aby nám DLP hlídalo i data, které nepatří mezi oněch 80 přímo podporovaných nebo se dokonce jedná o něco, co je specifické pro naší organizaci, nic se neděje. I s tímto DLP implementace počítá. V zásadě stačí, pokud popíšeme v potřebné struktuře charakteristiku detekovaných dat, výsledek v podobě XML souboru naimportujeme do centrálního DLP systému a DLP tak naučíme rozpoznávat pro nás důležité citlivé typy informací.

Na obrázku je jednoduchý příklad detekce KPCS produktového čísla. Produktové číslo je popsané jako regulární výraz, kde struktura produktového čísla je:

-

- znak je písmeno z množiny (U (User), D (Data), S (Security), I (Infrastructure))

-

Následuje řetězec ID

-

A na konci je 5 číslic.

- Produktovým číslem je např.: UID00024

Obrázek 2 Ukázková XML definice vlastních citlivých dat

DLP na základě šablony dokumentů (Document Fingerprinting)

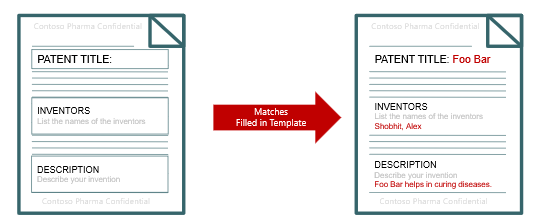

Myšlenka otisku dokumentů je geniálně jednoduchá. Vychází z toho, že v organizacích běžně existují připravené formuláře a šablony pro celou škálu informací, které mohou být klasifikované jako citlivé, např. nabídka, pracovní smlouva, smlouva o dílo, karta pacienta, formulář pro výpočet výše pojistky atp.

Pokud tyto šablony nahrajeme do DLP, systém si zanalyzuje hlavní části dokumentu včetně použitých slov a vytvoří si z nich jakýsi otisk. Pokud vytvoříme později dokument na základě této šablony, DLP systém jednoznačně určí, že se jedná o citlivou informaci dle šablony.

Obrázek 3 Document Fingerprinting: princip

Obrázek 4 Document Fingerprinting: konfigurace

Document Fingerprinting ale nezafunguje v následujících situacích:

· Soubor je chráněn heslem

· Soubor obsahuje pouze obrázky

· Dokumenty, které neobsahují všechna slova z původní šablony

Závěr

Možnosti detekce citlivých informací jsou tedy velmi široké, ale základní funkcí DLP není jen detekce, ale také ochrana citlivých dat. Exchange nám nabízí celou řadu akcí s různou mírou restrikce, a na to se podíváme detailně v příštím pokračování.

Miroslav Knotek, KPCS CZ, knotek@kpcs.cz

KPCS CZ, s.r.o. je přední českou firmou specializující se na nasazení, správu a podporu informačních technologií, primárně zaměřenou na produkty společnosti Microsoft. Jako systémový integrátor poskytuje kvalitní podniková řešení na této platformě, která jsou v pravidelných intervalech hodnocena prvními příčkami v soutěžích Microsoft Awards. KPCS CZ disponuje předními odborníky na problematiku veřejného cloudu, tedy služeb Office 365 a Azure, ale i technologií privátního cloudu Windows Server, Hyper-V a produktů rodiny System Center.